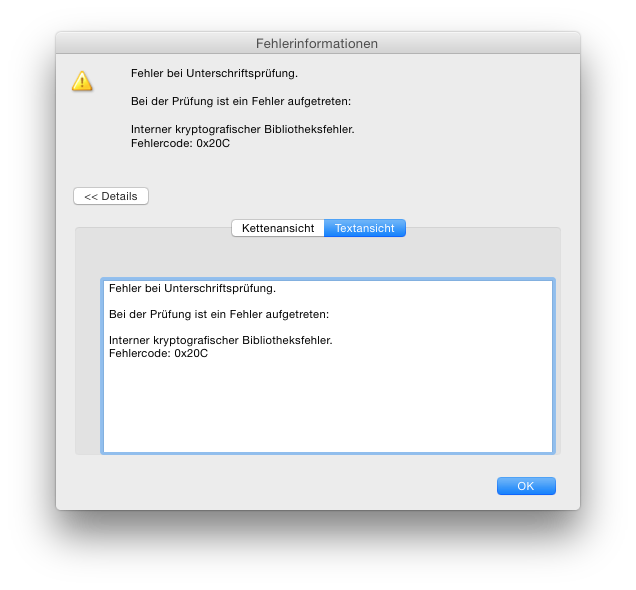

Der SecSigner wurde im Rahmen von den ETSI herausgegebenen Anforderungen an europäische digitale Signaturen angepasst. Dazu zählen die Verarbeitung und Erstellung von Signaturen im CAdES, PAdES und XAdES Format. Diese Formate sind Erweiterungen des CMS-Standards (Cryptographic Message Syntax). Daraus ergibt sich die Unterstützung von Signaturkarten, die elliptische Kurven als Signaturalgorithmus nutzen (ECC) sowie der Vorschlag in Signaturen PSS-Padding zu nutzen. PSS-Padding bzw. RSAPSS-Padding soll das unsicherere und ältere Format PKCS1-Padding v1.5 ablösen. Die Trustcenter, die in Deutschland qualifizierte Zertifikate erstellen, bieten ihren Kunden Signaturkarten an, die entweder das RSA-Verfahren oder das ECC-Verfahren nutzen. Signaturkarten der Telesec sowie der neue Personalausweis nutzen das ECC-Verfahren, Signaturkarten der anderen Trustcenter das RSA-Verfahren. Das sichere RSA-PSS-Padding wird für qualifizierte Signaturen mit dem RSA-Algorithmus seit 2008 vom BSI empfohlen. Bis Ende 2017 war die Verwendung des älteren und schwächeren Verfahrens PKCS#1 v1.5 für qualifizierte Signaturen gemäß Algorithmenkatalog des BSI übergangsweise noch erlaubt. Nach dem europäischen SOG-IS Algorithmenkatalog ist das ältere Verfahren noch bis Ende 2020 erlaubt, jedoch nicht empfohlen. Für die Signatur von PDF-Dokumenten nutzt der SecSigner das PAdES-Format. Der Acrobat Reader der Firma Adobe unterstützt dieses Format offenbar. Er versteht anscheinend jedoch weder ECC-Signaturen noch solche mit RSA-PSS-Padding. Sollte der Acrobat Reader bei der Prüfung von Signaturen, die vom SecSigner erstellt wurden, Fehler anzeigen, liegt das somit oft an fehlenden Fähigkeiten des Acrobat Readers. Auskünfte dazu kann nur der Hersteller Adobe geben. Betrachtet man ein digital signiertes PDF-Dokument in Adobe Acrobat bzw. Adobe Reader DC kommt es zu folgenden Problemen und Fehlern, wenn die in das PDF-Dokument eingebettete Signatur entweder mit ECC als Signaturalgoritmus erstellt wurde oder bei Verwendung des PSS-Padding bei RSA als Signaturalgorithmus. Bei Verwendung von ECC als Signaturalgorithmus (genauer ECDSA) in digitalen Signaturen kommt es Interner kryptografischer Bibliotheksfehler. Fehlercode: 0x2711 Bzw. Interner kryptografischer Bibliotheksfehler. Fehlercode: 0x20C Weitere in diesem Zusammenhang auftretenden Fehler sind: Bei der Verwendung von PSS-Padding bzw. RSAPSS-Padding in digitalen Signaturen prüft Adobe Acrobat die Signatur als ungültig. Der Grund, warum die Signatur als ungültig geprüft wurde, ist eine angeblich unbekannte Formatierung bzw. Format der im PDF-Dokument eingebetteten Signatur. Der genaue Wortlaut: Die Formatierung oder in dieser Unterschrift enthaltene Information weisen Fehler auf. Dieses unbekannte Format ist gerade das verwendete PSS-Padding. Uns liegt leider keine Aussage von Adobe vor, inwieweit und wann PSS-Padding in den Komponenten von Adobe unterstützt werden soll. Das PSS-Padding wird bereits seit Anfang der 2000er Jahre als das zu verwendende bezeichnet und soll das unsicherere PKCS#1 v1.5 Padding-Format ablösen. Siehe dazu RFC 3447 (RSA Cryptography Specifications Version 2.1) von 2003. Download des signierten Beispieldokuments Weitere Diskussionen zum Thema „Fehler bei Unterschriftsprüfung. Bei der Prüfung ist ein Fehler aufgetreten: Interner kryptografischer Bibliotheksfehler“Kurzinfo

Vorsicht: Der Beweiswert solcher Signaturen bleibt sowohl gemäß letztem Algorithmenkatalog des BSI als auch gemäß des SOG-IS-Algorithmenkatalog nur bis Ende 2020 erhalten.

Der SecSigner erstellt daher Signaturen mit dem sicheren RSA-PSS-Padding.Fehlermeldungen bei Signaturvalidierung mit Adobe Acrobat oder Adobe Reader DC

ECC als Signaturalgorithmus (Elliptische-Kurven-Kryptografie)

in den Anzeigeprogrammen von Adobe bei der Prüfung der Signatur zum Fehler:

RSAPSS-Padding

SecCommerce

Menü

Elektronische Signaturen

- Das Signatur Portal

- Signaturformen

- Signatur-Tools für Endanwender

- FAQ (SecSigner)

- Signaturen in Webanwendungen

- Ersetzendes Scannen und Signieren (E-Akten)

- Elektronischer Posteingang

- Mehrfachsignaturen im Workflow

- Massen-/Einzelsignaturen serverseitig prüfen & erstellen

- Langzeitarchivierung mittels Hashbäumen

- Fernsignatur ohne Signaturkarte

- Elektronisches Siegel

- Elektronische Siegel – Szenarien und Varianten

- Vier-Augen-Workflow

Authentifizierung

Verschlüsselung

Zertifikatsmanagementsystem

PDF Formulare und Informationen einholen

Höchste Sicherheit und dabei verblüffend bequem

Client Software

SecSigner

Elektronische Signaturen erzeugen

SecCardAdmin

Verwaltung von Signaturkarten

Signatur Workflows

Signaturportal

Komplexe Signaturworkflows mit allen Signaturniveaus

SecArchive

Ersetzdendes Scannen

SecPKI Server

Zentraler Server verschiedener Dienste

SecVerification Server

Signaturprüfung & Entschlüsselung

SecSigner Server

Verschlüsselung & Signaturerstellung

Zwei Faktor Authentifizierung

SecRouter

Sichert den Zugriff auf Webseiten ab

SecAuthenticator

Nutzeridentifizierung

SecSignID

Zwei Faktor Identifizierung

SecSignID Server

SecSignID Inhouse-Lösung

Dateisicherung & Austausch

SecSign Portal Server

Nachrichten- und Dokumentenaustausch