Zentraler SecPKI-Server

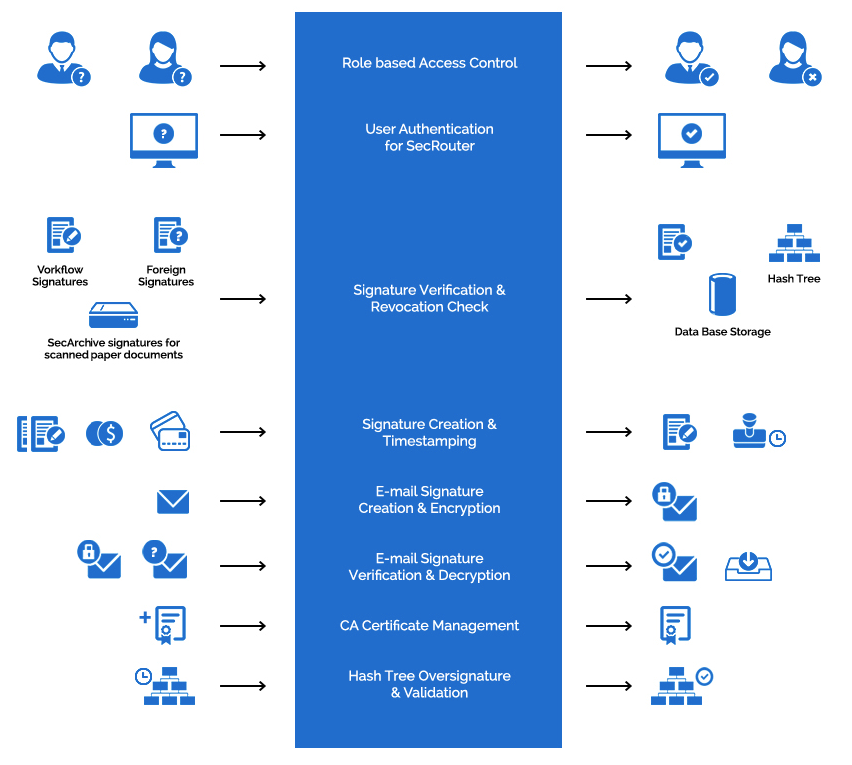

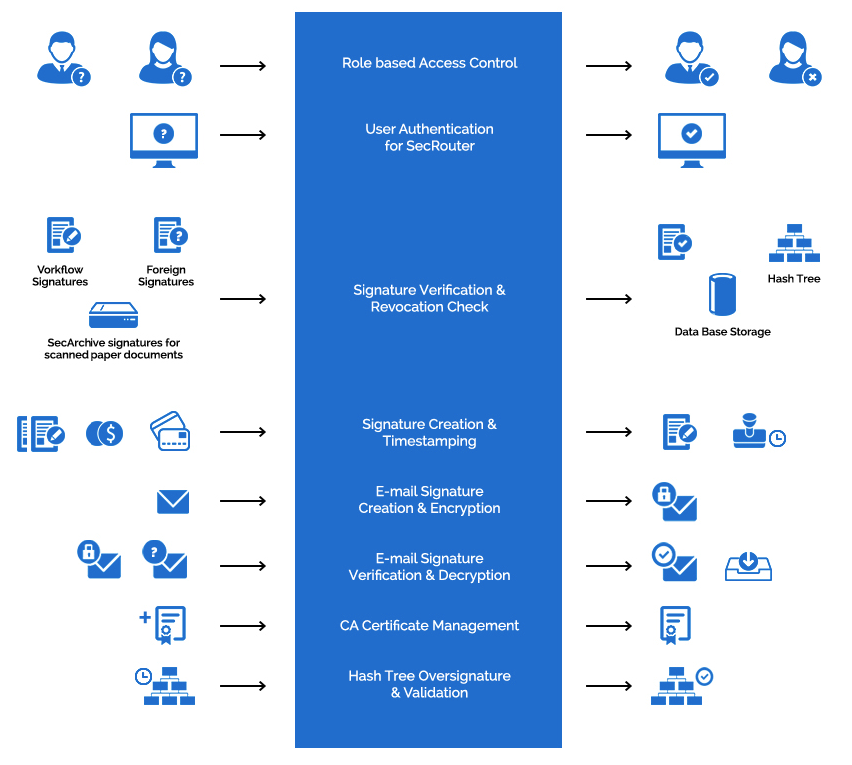

Der SecPKI-Server ist der zentrale Bestandteil mehrerer SecCommerce-Produkte. Er bietet eine mandantenfähige Verwaltung für Benutzer, Trustcenterdienste und Zugriffsrechte. Die wesentlichen Funktionen des SecPKI-Servers sind:

- Prüfung und revisionssichere Langzeitarchivierung von Signaturdaten wie Hashwerten, OCSP-Zertifikatprüfungen und Zeitstempeln. Der SecPKI-Server prüft insbesondere elektronische Signaturen:

- für gescannte Papierdokumente aus dem SecArchiveClient

- für Vorgänge aus Workflow-Anwendungen, die SecSigner integriert haben,

- für empfangene und gesendete E-Mails,

- für Dateien, die von anderen Herstellern signiert wurden.

- eIDAS konforme Fernsignaturen ohne Signaturkarten und Siegeln von Dokumenten

- Revisionssichere Langzeitarchivierung von Dokumenten gemäß ArchiSig. Dieses elektronische Langzeitarchiv sichert archivierte Dokumente und Signaturen durch Eintragung in Hashbäume und Einholen von Trustcenterzeitstempeln für die Hashbäume vor dem Verlust der Beweiskraft der eingesetzten Algorithmen. Der SecPKI-Server verwendet ausschließlich adäquate internationale Standards in Kombination mit den lt. Bundesnetzagentur geeigneten kryptographischen Algorithmen. Sämtliche archivierte Daten werden vor dem Ablauf der Algorithmeneignung neu übersigniert und erhalten auf diese Weise stets ihre Beweiskraft. In diesem Langzeitarchiv werden neben sämtlichen Transaktionsdaten und deren elektronischen Signaturen die Ergebnisse der Online-Signaturprüfungen der Trustcenter und gegebenenfalls die zugehörigen gesetzlichen Zeitstempel archiviert.

- Serverseitige Massensignatur. Die Signaturen werden mithilfe einer beliebigen Anzahl von Signaturkarten und/oder Softwarezertifikaten erzeugt. Der SecPKI-Server signiert:

- E-Mails: Der SecPKI-Server empfängt E-Mails über einen SMTP-Port direkt von Standard-E-Mail-Clients wie Thunderbird oder Microsoft Outlook oder aus ERP-Software, etwa für die Rechnungssignatur. Die Auswahl der zu signierenden E-Mails erfolgt über konfigurierbare Regeln.

- Dateien in Verzeichnissen: Der SecPKI-Server überwacht konfigurierbare Verzeichnisse und signiert dort abgelegte Dateien. Pro Verzeichnis können unterschiedliche Signaturkarten genutzt sowie Signaturen mit verschiedenen Optionen oder Formaten erzeugt werden.

- Dokumente, die über SecPKI-API übergeben werden: Über die Java-API SecPKI-API kann der Signaturaufruf in Programme eingebunden werden. Der Aufrufer legt die Signaturoptionen, das gewünschte Format sowie zu verwendenen Signaturkarten und/oder Softwareschlüssel fest.

- Signaturen können in folgenden Formaten erstellt werden:

- CMS (PKCS#7) SignedData

- XML-DSig

- integriert in PDF-Dokumente

- Zeitstempelabruf: Anschließend zur Signatur von Dokumenten holt der SecPKI-Server optional für jede Signatur einen Zeitstempel von einem konfigurierten Trustcenter ab.

- Verschlüsselung. Der SecPKI-Server verschlüsselt einzeln im Anschluss an die Signaturerzeugung:

- E-Mails: Der SecPKI-Server empfängt E-Mails über einen SMTP-Port direkt von Standard-E-Mail-Clients wie Thunderbird oder Microsoft Outlook oder aus ERP-Software, etwa für die Rechnungssignatur. Die Auswahl der zu verschlüsselnden E-Mails sowie der Empfängerzertifikate erfolgt über konfigurierbare Regeln, z.B. abhängig von der E-Mail-Adresse des Empfängers.

- Dateien in Verzeichnissen: Der SecPKI-Server überwacht konfigurierbare Verzeichnisse und verschlüsselt dort abgelegte Dateien. Pro Verzeichnis können unterschiedliche Empfängerzertifikate angegeben werden.

- Dokumente, die über SecPKI-API übergeben werden: Über die Java-API SecPKI-API kann der Verschlüsselungsaufruf in Programme eingebunden werden. Der Aufrufer legt fest, für welche Empfängerzertifikate verschlüsselt wird.

- Entschlüsselung. Bei der Signaturprüfung erkennt der SecPKI-Server verschlüsselte Dateien und entschlüsselt diese automatisch, sofern ihm die notwendige Signaturkarte, bzw. das Softwarezertifikat zur Verfügung stehen.

- Benutzerverwaltung basierend auf Zertifikaten und Rollen. Mittels X.509-Zertifikaten können Benutzer im SecPKI-Server angelegt werden. Das Java-Applet SecPKISignOn erlaubt den Anwendern, ihre Zertifikate direkt aus ihrer Signaturkarte, bzw. ihrem Softwarezertifikat auszulesen und an den SecPKI-Server zu übermittelen. Ein Administrator ordnet sie dort Benutzergruppen zu. Aus der Zugehörigkeit zu einer Gruppe ergibt sich das Recht zur Ausführung von Funktionen im SecPKI-Server. Der Administrator bestimmt, welche Funktionen von welcher Benutzergruppe ausgeführt werden darf. Für Standardfälle wie SecArchive werden Skripte zur Einrichtung der Gruppen mitgeliefert.

- Berechtigungsprüfung für SecRouter. Der SecPKI-Server entscheidet anhand der Gruppenzugehörigkeit, ob ein Anwender im Internet sich am SecRouter anmelden und auf welche Webseiten er zugreifen darf.

- Trustcenterverwaltung. CA-Zertifikate sowie Sperrlisten-URLs der relevanten deutschen und teilweise europäischen Trustcenter werden durch SecCommerce aktuell gehalten und über signierte Zertifikatsstapel an die SecPKI-Installationen verteilt. Der Administrator für den jeweiligen Mandanten im SecPKI-Server wählt, welche der angebotenen Trustcenter er zulässt. Kundenspezifische Trustcenter können ergänzt werden. Die zentrale Liste der Trustcenter wird auf Wunsch erweitert.

- Zeitgesteuerte automatische Ausführung von Prozessen. In konfigurierbaren Intervallen führt der SecPKI-Server z.B. folgende Prozesse aus:

- Abrufen von Sperrlisten von Trustcentern

- Prüfung aller Benutzerzertifikate auf Sperrung

- Einholen eines Zeitstempels für neue ArchiSig-Hashbäume

- Konsistenzprüfung der ArchiSig-Hashbäume und -Übersignaturen

- Abrufen eines CA-Zertifikatsstapels von SecCommerce

- Signatur von E-Mails

- Signatur von Dateien in Verzeichnissen

- Signaturprüfung von Dateien in Verzeichnissen

SecPKI-Server Funktionalität

SecPKI-API

Die SecPKI-API dient zur Integration der SecPKI-Server-Dienste in andere Server- oder Clientanwendungen.

Von der Massensignaturprüfung und Einbindung von Trustcenterdiensten bis hin zur Verwaltung von Nutzerberechtigungen können Sie schnell und mit wenig Integrationsaufwand Ihre Anwendungen erweitern. Beispiele für Aufrufe der SecPKI-API-Methoden in Java sowie Beispiel-SOAP-Requests werden mitgeliefert. Um die Nutzung seiner Funktion über SOAP zu ermöglichen, generiert der SecPKI-Server eine WSDL-Beschreibung.

SecPKI-Funktionen können also aufgerufen werden:

- in Java und/oder

- über SOAP-Requests

Die Aufrufe werden TLS-verschlüsselt übertragen. Der SecPKI-Server, sowie die Java-SecPKI-API auf der Clientseite unterstützen:

- TLS 1.3

- TLS 1.0

- TLS 1.1

- TLS 1.2

Unterstützt werden ausschließlich folgende sichere Modi (Ciphersuites) zur verschlüsselten und integritätsgeschützten Übertragung:

- TLS_AES_128_GCM_SHA256

- TLS_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

Der SecPKI-Server führt SecPKI-API-Aufrufe nur aus, wenn der Aufrufer dazu berechtigt ist. Der Aufrufer authentifiziert sich daher mit einem X.509-Zertifikat mittels TLS-Client-Authentifizierung oder mit Name und Passwort.

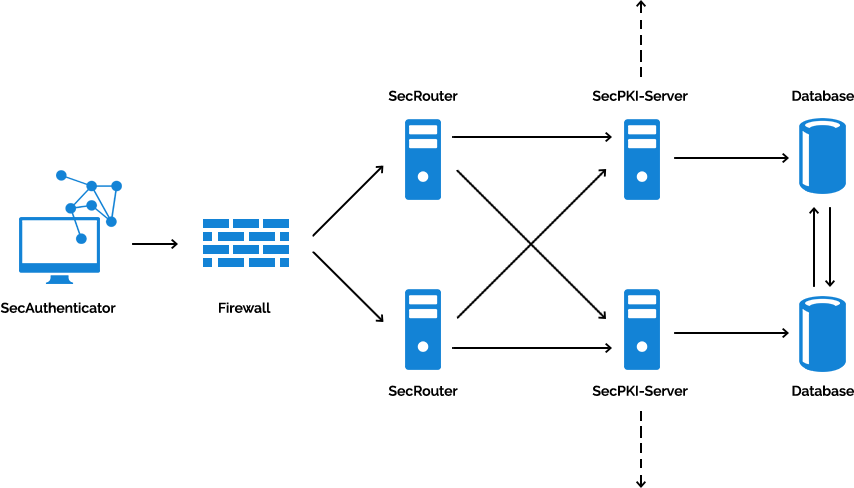

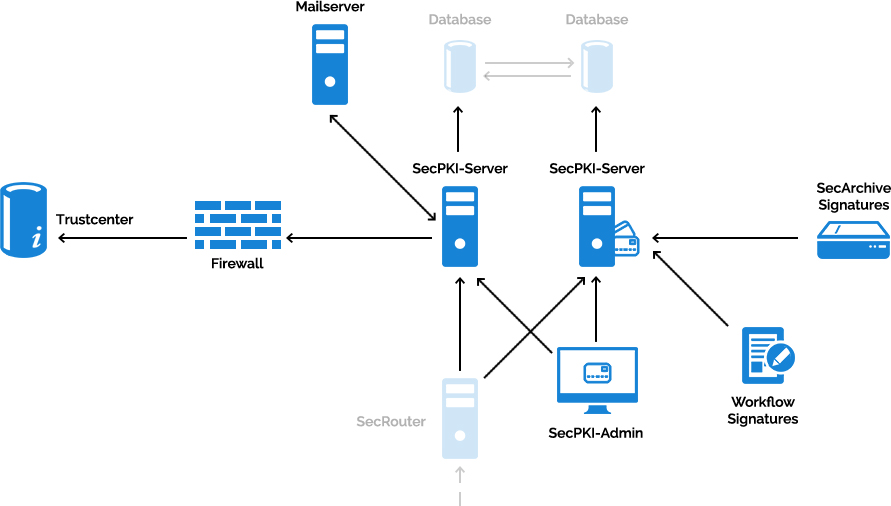

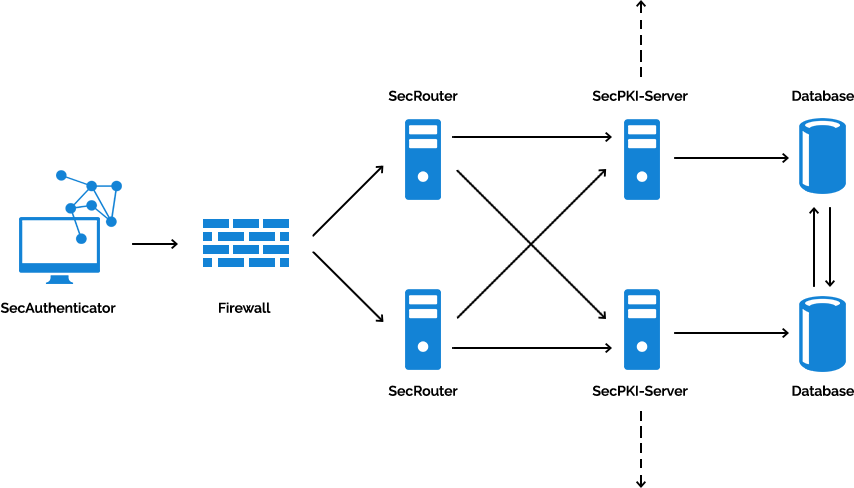

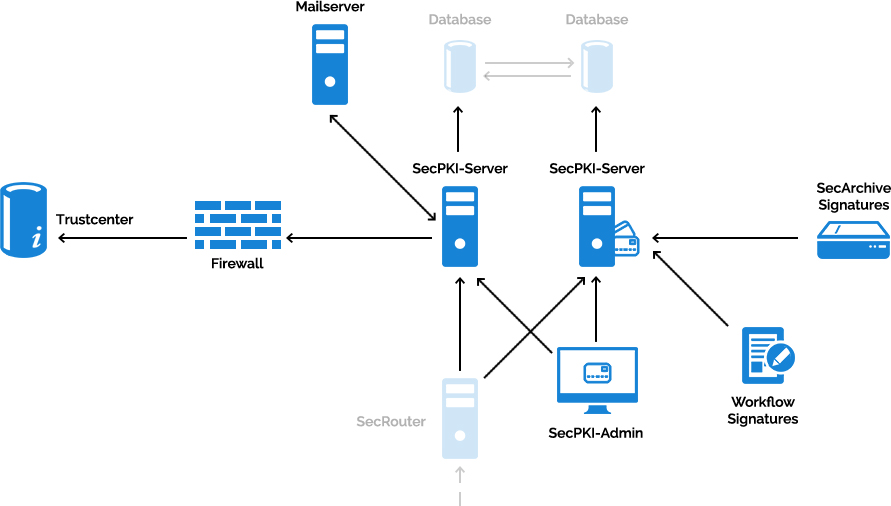

SecPKI-Architektur

Das SecPKI-System ist in einer Mehrschichtenarchitektur implementiert, deren zentraler Bestandteil der SecPKI-Server ist, der über JDBC an eine Datenbank-Instanz angeschlossen ist.

Der SecPKI-Server wird über ein Java-Applet administriert, das auf einem Webserver im Intranet bereitgestellt wird. Das SecPKI-Admin-Applet dient zur Ersteinrichtung der Stammdaten und Zugänge. Das SecPKI-Admin-Applet kommuniziert direkt mit dem SecPKI-Server (load-balancing-fähig) in einer eigenen TLS-gesicherten Verbindung. Die Abbildung zeigt als Beispielanwendung für SecPKI zusätzlich die Komponente SecRouter (Option) zur Absicherung des Zugriffs auf Webseiten.