durch Langzeitarchivierung mittels Hashbäumen

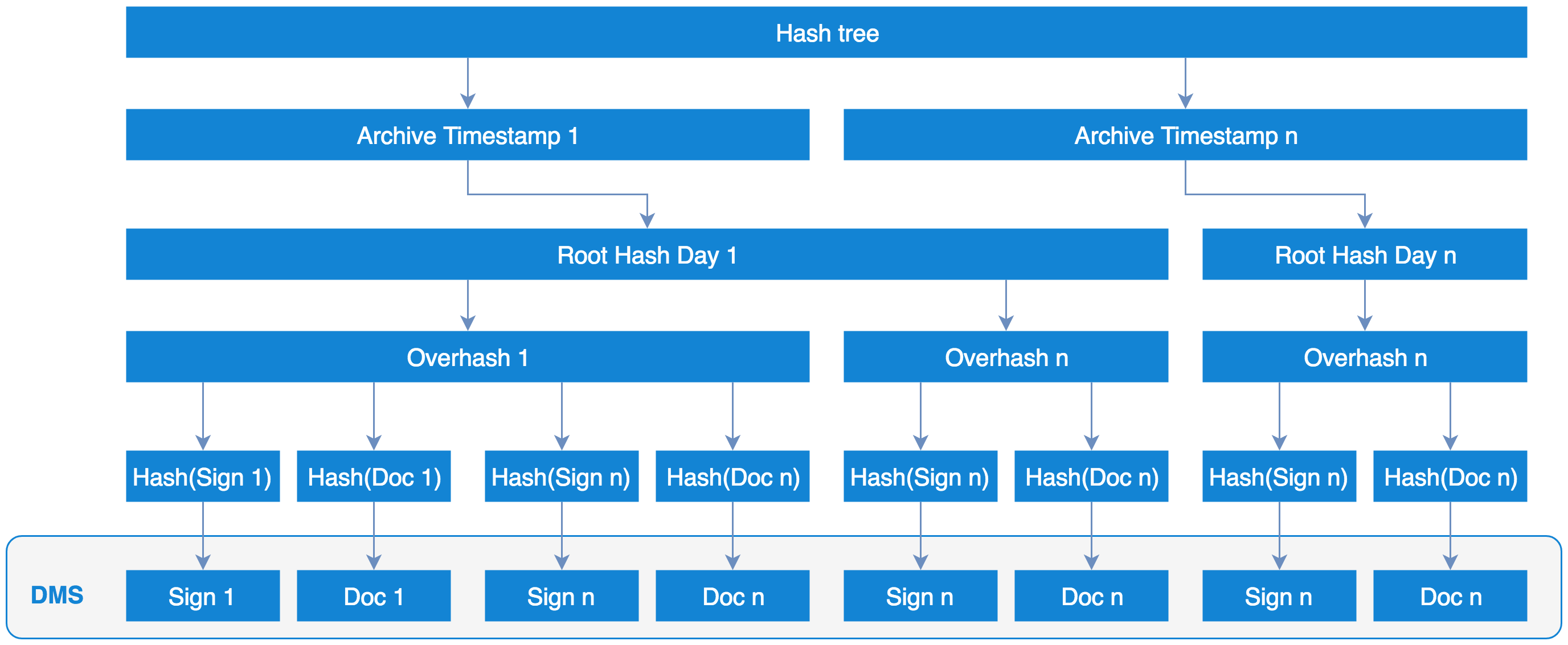

Die zunehmende Digitalisierung in allen Bereichen (Wirtschaft, Gesundheitswesen, Behörden, usw.) führt dazu, dass auch in der digitalen Form die Rechtssicherheit der Dokumente gewährleistet sein muss. Wenn wir als Beispiel das Gesundheitswesen nehmen, müssen gerade hier auch lange Aufbewahrungsfristen berücksichtigt werden. Dies erfordert, dass die digitale Archivierung jederzeit den Beweiswert dieser Dokumente sichern kann. Digitale Dokumente müssen mit einer qualifizierten oder fortgeschrittenen digitalen Signatur versehen werden, um z.B. vor Gericht als Beweis zugelassen zu werden. Ebenso ist es je nach Dokumenttyp und gesetzlicher Grundlage nötig, dass die digitalen Dokumente womöglich über Jahrzehnte aufbewahrt werden. Dies erfordert die Option, dass auch nach mehreren Jahren noch nachgewiesen werden kann, dass der Prozess der eigentlichen Überführung vom analogen Schriftstück zur digitalen Datei (Scanning und Qualitätssicherung) mit zur damaligen Zeit gültigen Verfahren realisiert wurde. Ebenso muss bewiesen werden können, dass auch die für die Integritätssicherung eingesetzten kryptographischen Verfahren zu dem Zeitpunkt gültig waren. Das Problem: Zeitliche begrenzte Beweiskraft der digitalen Signaturen Für die Signatur werden Algorithmen und Schlüssel verwendet, die ab einem bestimmten Punkt als veraltet und nicht länger geeignet angesehen werden. Stattdessen sind dann, stärkere Algorithmen oder etwa längere Schlüssel für die vorhandenen Algorithmen erforderlich. Diese wurden früher nach Vorschlag des Bundesamts für Sicherheit in der Informationstechnik (BSI), das sich dabei an den Vorgaben der technischen Richtlinie TR 03125 des BSI orientierte, und nach Rücksprache mit Vertretern der Industrie von der Bundesnetzagentur (BNetzA) einmal im Jahr veröffentlicht. Heutzutage veröffentlicht die europäische SOG-IS Expertengruppe die aktuell für qualifizierte Signaturen entsprechend der eIDAS-Verordnung geeigneten Algorithmen und Parameter in einem Algorithmenkatalog. Dieser enthält auch eine Prognose, bis wann die jeweiligen Algorithmen und Parameter als sicher gelten können. Der SecPKI-Server richtet sich nach diesen Vorgaben. Der SOG-IS-Algorithmenkatalog hat den bisherigen deutschen Algorithmenkatalog abgelöst. Diesen hatte die Bundesnetzagentur jährlich für qualifizierte Signaturen nach dem deutschen Signaturgesetzt veröffentlicht. Auch heute noch als sicher geltende Signaturen wie z.B. die 2048-Bit-RSA-Signatur können mit hoher Wahrscheinlichkeit in einigen Jahrzehnten aufgrund der steigenden Rechnerleistung ebenfalls gefälscht werden. Ein besonderes Problem stellt dies u.a. im Gesundheitswesen sowie in der öffentlichen Verwaltung dar, da hier lange Aufbewahrungsfristen für Dokumente bestehen. Die Lösung: Revisionssichere Langzeitarchivierung von Dokumenten entsprechend des ArchiSig-Konzeptes Bei der Langzeitarchivierung (Hasharchiv) werden die archivierten Dokumente und Signaturen in Hashbäume eingetragen, für die Zeitstempel von Trustcentern eingeholt werden. Der SecPKI Server von SecCommerce, der für die Langzeitarchivierung genutzt wird, leistet diese Langzeitarchivierung automatisch, indem er die Hashwerte und Zeitstempel in einem solchen Baum speichert und regelmäßig übersigniert. Er verwendet dabei ausschließlich adäquate internationale Standards in Kombination mit den laut Bundesnetzagentur geeigneten kryptographischen Algorithmen (s.o.). Sämtliche archivierte Daten werden vor dem Ablauf der Algorithmeneignung neu übersigniert und erhalten auf diese Weise stets ihre Beweiskraft. In diesem Langzeitarchiv werden neben sämtlichen Transaktionsdaten und deren elektronischen Signaturen die Ergebnisse der Online-Signaturprüfungen der Trustcenter und gegebenenfalls die zugehörigen gesetzlichen Zeitstempel archiviert. Somit erhalten Sie über Jahrzehnte und ohne jede Benutzerintervention den Beweiswert Ihrer Dokumente. Auch wenn die Frage eigentlich durch Ihren Datenschutzbeauftragten oder einen Juristen Das Ziel dabei ist, ganz gleich ob es sich um HIPAA, FDA oder eIDAS handelt, der langfristige Schutz der Datenintegrität. Was bedeutet langfristiger Schutz der Datenintegrität genau? Zum einen muss mit Kryptografie signiert werden, und zum anderen der Beweiswert der Signaturen über den erforderlichen Zeitraum gesichert werden. Wie aber wird das gemacht? Für Langzeitarchive gibt es Kernanforderungen, die sich unter folgenden Schlagworten zusammenfassen lassen: Die Hashwerte der geprüften Signaturen werden in einen Hashbaum eingetragen und bilden sozusagen die einzelnen Blätter des Hashbaums. Ein Hashbaum kann beliebig viele Hashwerte haben. Nach einer bestimmten Anzahl von Hashwerten wird für dieser Überhashwert berechnet, der stellvertretend für alle unter ihm zusammengefassten Hashwerte steht. Für diesen Überhashwert wird in regelmäßigen Abständen (meist täglich) ein Zeitstempel eingeholt und der Hashbaum damit abgeschlossen. Auch der Zeitstempel wird im Laufe der Jahre angreifbar und muss daher regelmäßig durch einen neuen Zeitstempel geschützt werden. Es entsteht eine Kette von Zeitstempeln, die insgesamt den Beweis erbringen, dass die ursprüngliche Signatur nicht geändert wurde. Nun wäre es sehr aufwändig, für jede einzelne Signatur eine Kette von Zeitstempeln anzulegen – insbesondere, da die Zeitstempel vom Trustcenter angefordert werden müssen, was Zeit kostet und möglicherweise vom Trustcenter in Rechnung gestellt wird. Auch der Speicherplatzbedarf in der Datenbank wäre erheblich. Die Lösung ist ein Hashwertbaum. SecPKI bildet einen Baum, dessen Blätter die Hashwerte über die geprüften Dokumentsignaturen sind. Gleichwohl bietet der SecPKI-Server auch die Möglichkeit, einen Zeitstempel in jede einzelne geprüfte Signatur einzufügen, wie es von ETSI spezifiziert wurde. Option A: Einbringung der Zeitstempel in einzelne Signaturen Einzelne Signaturen werden immer wieder mit einem Zeitstempel übersigniert (alternativ oder zusätzlich kann der SecPKI-Server auch Archivzeitstempel in die geprüften Signaturen einfügen, wie ETSI es für CAdES-, PAdES- und XAdES-Signaturen als Level LTA spezifiziert hat.) Option B: Aufbau eines Hashbaums Der Hashbaum benötigt nur einen Zeitstempel für x Signaturen. Der SecPKI Server erstellt Hashbäume nach dem ArchiSig-Konzept, ruft für diese Zeitstempel von einem Trustcenter ab und erstellt aus Hashbäumen und Zeitstempeln auf Abruf Beweisdokumente nach RFC 4998. Im Gegensatz zu einem System, das den Beweiswert sicherstellen soll, hat der Kunde die Möglichkeit, in Zukunft sein Speichersystem beliebig zu wechseln (z.B. zwischen SharePoint, OpenText, usw.), ohne den Beweiswert in Gefahr zu bringen. Auch können hier Daten aus beliebigen Quellen zusammengefügt und in ein Archiv überführt Bei einem Hashbaum braucht man dagegen nur einen Zeitstempel für x Dateien, und die Dokumente müssen für die Übersignatur nicht erneut „angefasst“ werden. Zur revisionssicheren Archivierung werden auch WORM (Write Once Read Many)-Systeme Bevor die signierte Datei in das System (DMS) gespeichert wird, sollte in jedem Fall die Signatur geprüft werden. In genau diesem Prüfungsschritt nimmt der SecPKI Server den Eintrag des Hashes in den Hashbaum vor. Wird der SecPKI-Server zur Signaturerstellung genutzt, prüft er die gerade erstellte Signatur, bevor er sie an den Aufrufer der Signaturfunktion übergibt. Auch diese Signaturprüfung führt automatisch zu einem Hashbaumeintrag. Dies gilt gleichermaßen für eine Signatur durch lokal an den SecPKIServer angeschlossene Signaturkarten wie auch bei einer Signatur durch einen Fernsignaturdienst wie D-Trust signMe, der durch den SecPKI-Server aufgerufen wird. Für die Signatur wird sowohl ein Hash über die Originalsignatur gespeichert als auch um erweiterte Signaturen, in die der SecPKI-Server Zeitstempel, OCSP- Antworten und CA-Zertifikate eingefügt hat. Beim Erreichen einer bestimmten Zahl von Signaturen wird ein Überhashwert angelegt.Voraussetzung für die automatische Übersignatur ist der Start der entsprechenden Schedule. In einem vom Kunden festgelegten Intervall – beispielsweise einmal wöchentlich – holt sich der SecPKI Server nun einen Zeitstempel und signiert den Baum einmal mit diesem Zeitstempel. Dieser Prozess läuft nach der einmaligen Konfiguration komplett automatisiert. Ein Zeitstempel bezieht sich auf die Wurzel eines Hashbaumes und schließt diesen ab. Anschließend beginnt der SecPKI-Server einen neuen Hashbaum. Neben der Konfiguration, wie oft der SecPKI Server sich einen Zeitstempel für die Übersignatur des Hashbaums holen soll, konfiguriert der Kunde auch, von welchem Anbieter die Zeitstempel geholt werden sollen. Bei dem gewünschten Zeitstempelanbieter kaufen Sie ein Kontingent für Zeitstempel (z.B. 100 Zeitstempel pro Jahr). Daraufhin erhalten Sie vom Anbieter Authentifizierungsdaten, um die Zeitstempel abzurufen. Diese werden im SecPKI Server bei der Konfiguration hinterlegt. Für die Langzeitarchivierung benötigt man den SecPKI Server sowie ein DMS. Mit dem SecPKI-Server erhalten Sie einen automatisiert ablaufenden Prozess: Im kundeneigenen DMS (Dokumenten-Management-System) oder einer normalen Datenbank speichert der Kunde die Datei sowie die Signatur oder – im Fall einer integrierten PDF Signatur (PAdES) – nur das PDF im eigenen System. Vor der Speicherung wird einmal die Signatur mithilfe des SecPKI Servers geprüft, z.B. indem das signierte Dokument per API (SOAP, REST, usw.) an den Server übergeben wird. Der SecPKI Server trägt nun den Hash der Signatur in den Hashbaum ein. Das bedeutet: In der Datenbank des SecPKI Servers wird nur der Hashbaum gespeichert. Die Signaturen und Dokumente werden ganz normal im kundeneigenen DMS gepeichert. Das hat den großen Vorteil, dass der Beweiswert der Daten unabhängig vom System ist. Bevor die signierte Datei in das System (DMS) gespeichert wird, sollte in jedem Fall einmal die Signatur geprüft werden. Exakt in diesem Schritt der Prüfung nimmt der SecPKI Server den Eintrag des Hashes in den Hashbaum vor. In einem vom Kunden festgelegten Intervall (z.B. einmal wöchentlich) holt sich der SecPKI Server nun einen Zeitstempel und signiert den Baum einmal mit diesem Zeitstempel. Dieser Prozess ist nach der einmaligen Konfiguration komplett automatisiert. Im SecPKI Server wird einmal bei der Installation konfiguriert, wie oft der SecPKI Server sich einen Zeitstempel für die Übersignatur des Hashbaumes holen soll, ebenso von welchem Zeitstempel-Anbieter er diese holen soll. Beim Zeitstempel-Anbieter wird ein Kontingent von Zeitstempeln erworben (z.B. 100 pro Jahr). Vom Anbieter erhalten Sie Authentifizierungsdaten, um die Zeitstempel abzurufen. Diese werden im SecPKI Server bei der Konfiguration hinterlegt. Hat ein Hashbaum einen Zeitstempel, so ist er abgeschlossen. Man kann dann keine Teile mehr einfügen und ihn auch nicht aufteilen. Das bedeutet, dass, wenn der Kunde die Hashes von mehreren Abteilungen oder unterschiedlichen Fachverfahren, in denen signiert wird, in denselben Hashbaum einträgt, die Hashes später nicht mehr getrennt werden können. Das ist meist kein Problem, denn jeder kann Beweisdokumente für die ihn betreffenden Hashes bekommen. Dass Hashes von anderen Abteilungen enthalten sein können, muss ihn nicht stören. Problematisch wird es, wenn eine Abteilung nicht länger möchte, dass ihre Hashbäume in dem „einen“ SecPKI-Server verwaltet werden, sondern z.B. in einem eigenen SecPKI-Server an einem anderen Standort. Dann könnten ihnen nur die kompletten Hashbäume geliefert werden, auch wenn vielleicht nur ein Bruchteil der Hashes tatsächlich zu der Abteilung gehört. Wenn Sie also annehmen, dass solch ein Umzug der Hashes einer bestimmten Abteilung in Zukunft passieren könnte, wäre es tatsächlich besser, für diese Abteilung von Anfang an einen eigenen Mandanten im SecPKI Server anzulegen. Jeder Mandant in SecPKI hat seine eigenen Hashbäume mit seinen eigenen Zeitstempeln. Das bedeutet allerdings auch, dass Sie bei einer täglichen Übersignatur einen Zeitstempel für jeden Mandanten brauchen, was auch ein Kostenpunkt ist, selbst wenn Zeitstempel nicht allzu teuer sind. Die Digitalisierung hält in immer mehr Geschäftsbereichen ihren Einzug. Dabei werden Originaldokumente (Papierdokumente) eingescannt und archiviert, wobei der Scan das Original rechtlich ersetzen können soll. Die Vorteile gehen dabei von Platzersparnis aufgrund der zurückgehenden Archivierung der Papierdokumente bis hin zu einer schnelleren Auffindbarkeit der elektronischen Dokumente im Vergleich zu den physisch vorhandenen Dokumenten. TR-RESISCAN ist eine Richtlinie, die einheitliche und rechtskonforme Maßnahmen für das ersetzende Scannen zusammenfasst, um dem Ziel papierloses Büro/eAkte ein Stück näher zu kommen, ohne dass zeitgleich die Originale in Papierform parallel als Rechtssicherheit weiter aufgehoben werden müssen. Dafür bietet sie dem Anwender auch ganz konkrete Anwendungshinweise. Ein Beispiel für TR-konformes ersetzendes Scannen finden Sie unter https://seccommerce.com/ersetzendes-scannen-und-signieren-e-akten/ Die häfigsten Fragen sind hier zusammen gefasst, klicken Sie auf die jeweilige Frage um die Antwort anzuzeigen.Inhalt

Bedeutung und Nutzen der Langzeitarchivierung

Wann wird ein Langzeitarchiv benötigt?

beantwortet werden muss, lässt sich Folgendes festhalten: Immer wenn Sie Dateien signieren, um die Integrität und Authentizität der Daten sicherzustellen und diese signierten Daten über einen längeren Zeitraum speichern und nachweisen wollen oder müssen, brauchen Sie einen Hashbaum, um den Beweiswert dieser Signaturen sichern zu können.

Was erfordert ein Langzeitarchiv?

Hashbäume

Wozu dient der Hashbaum?

Hashbaum versus Einbringung von Zeitstempeln in einzelne Signaturen

Was unterscheidet diese beiden Optionen voneinander?

Vor-und Nachteile der beiden Optionen

werden. Die Beweiswerterhaltung für einzelne Signaturen (Option A) ist hingegen sehr ineffektiv, da man jede Datei für die erneute Übersignatur wieder „anfassen“ (d.h. aus dem DMS laden, dem Signaturprozess übergeben und wieder ins DMS schreiben) muss. Darüberhinaus ist das Verfahren natürlich auch wesentlich teurer, da man für jedes Dokument einen eigenen Zeitstempel benötigt. Auch wird die Datei bei diesem Verfahren immer größer.

eingesetzt. Dabei werden Daten auf ein einmal beschreibbares System gespeichert. Durch dieRAID-Spiegelung der Festplatten liegen die Daten zum Schutz bei eines möglichen Ausfalls einer der Festplatten zweifach vor. Diese Systeme sind jedoch zum einen teurer, zum anderen starrer in ihrer Verwendung, da die Daten nicht einfach in ein neues DMS übertragen werden können, ohne dabei durch den Datenexport und -import die Integrität, usw. zu gefährden. Wie funktioniert ein Hashbaum unter Verwendung des SecPKI Servers?

Zusammenhang zwischen Hashbaum und gespeicherten Daten

Ablauf des Hashbaumaufbaus

Hashbäume für unterschiedliche Mandanten innerhalb eines Unternehmens

Anwendung der

Richtline TR-RESISCAN

Häufige Fragen

Sie haben weitere Fragen? Kontaktieren Sie uns.