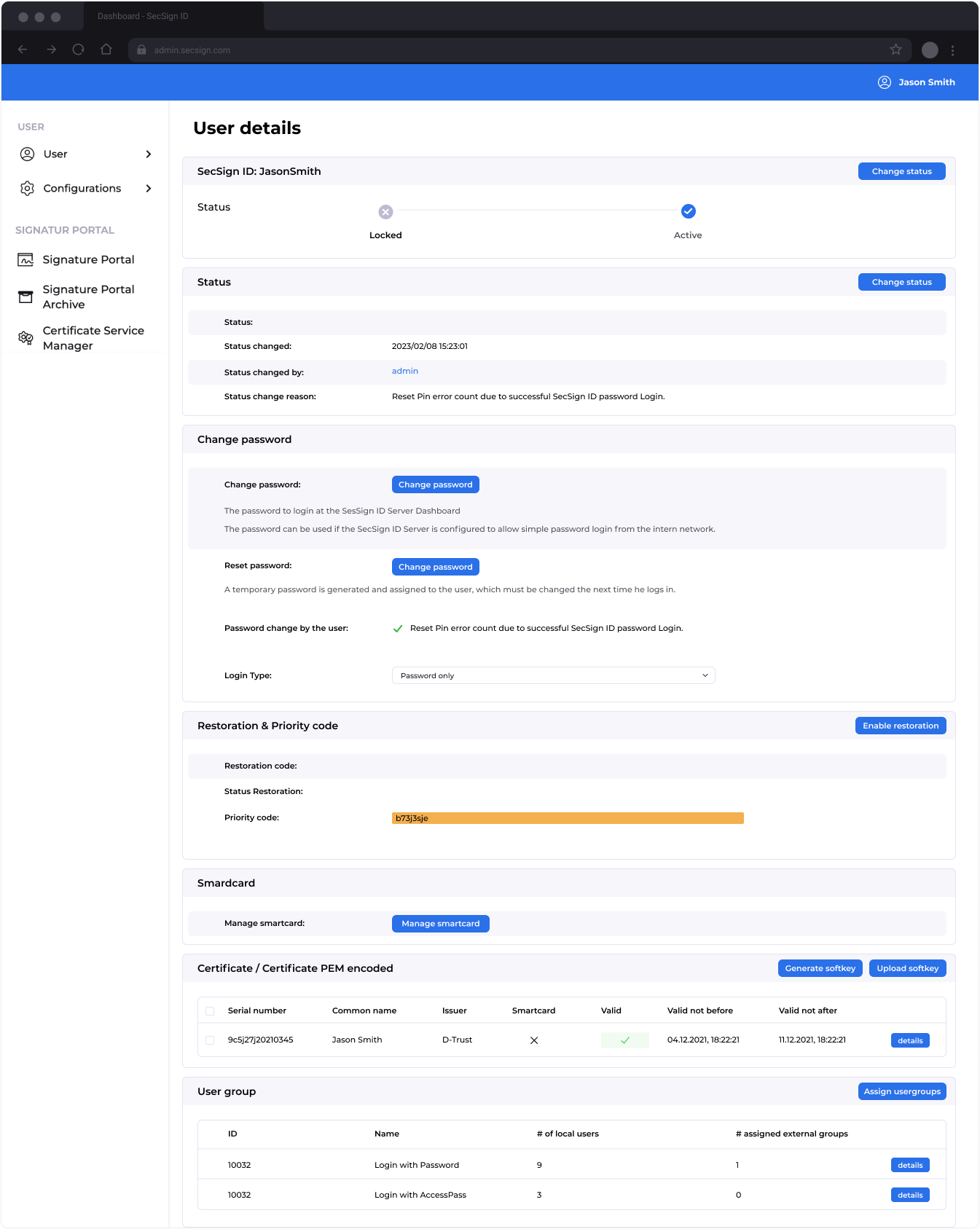

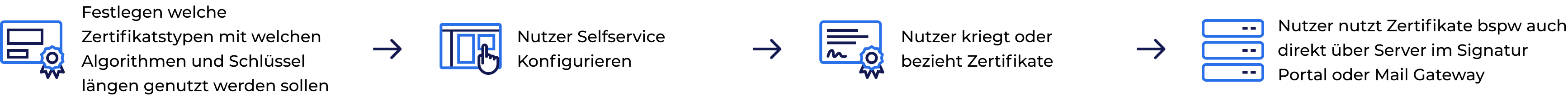

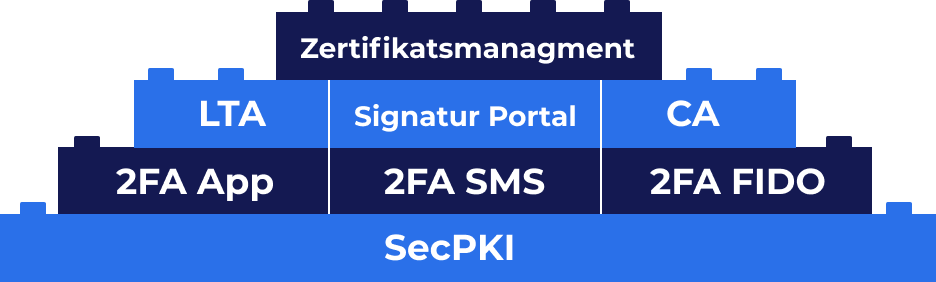

Unsere Lösung geht weit über den Umfang einer normalen Public Key Infrastructure Plattform hinaus. Geht es Ihnen um E-Mail-Signatur, PDF-Signatur, Authentifizierung oder Verschlüsselung? Wünschen Sie einen rein internen Gebrauch oder sollen die Signaturen auch von Externen geprüft werden können? Soll bei einer PDF-Signatur in Adobe auch Externen ein „grüner“ Haken erscheinen? Kein Problem, all diese Möglichkeiten können wir Ihnen liefern, und zwar mit einer einzigen Lösung: Dem Zertifikatsmanangement über das entsprechende Modul unseres SecPKI Servers. Sie allein entscheiden, wo Ihr Service laufen soll, ganz gleich, ob es Ihr eigener Server sein soll oder ob wir das Ganze für Sie exklusiv in einem deutschen Rechenzentrum mit starken Zertifizierungen betreiben sollen. So werden Sie Ihrem individuellen Sicherheitsanspruch immer gerecht. Betrieb Inhouse/On-Premise oder als Managed Cloud Lösung/SAAS Webseite für die Administration des Zertifikatsmanagements (Dashboard) Legen Sie Registrierungsstellen an und verwalten Sie diese Berechtigungsmanagement: Rollen- und Rechtemanagement PDF-Signatur und Workflows über integrierte Website Zertifikate auf Token und Smart-Cards spielen Alle gängigen Zertifikatstypen: TLS, Signaturzertifikate (z.B. PDF-Signatur) S/MIME Maschinenzertifikate, QES, Siegel, u.v.m. Erstellen Sie Zertifikatstemplates, um beispielsweise festzulegen, welche Algorithmen, usw. für welche Zertifikatstypen genutzt werden.

Self-Service für die Verteilung und Beantragung der Zertifikate Genehmigungs-Workflows: 4-Augen-Freigabe für Anlage und Verwaltungsprozesse Mail Gateway/ SMTP Mail Proxy für S/MIME-Signaturen und regelbasiertes Signieren und Siegeln (z.B. von Mail-Anhängen)

Unser Server stellt Ihnen ein komplettes Zertifikatsmanagementsystem zur Verfügung. Dabei gehen wir noch weiter, so dass viele Themen wie z.B. ein Signaturportal und Self-Service ebenfalls direkt über den gleichen Server geliefert werden. Einen kleinen Einblick gibt die folgende Liste: 1.Erstellung eines Zertifikats-Templates: Legen Sie z.B. folgendes fest: 2. Legen Sie Registrierungsstellen an (d.h. die Personengruppen, die dann die Hoheit darüber haben, wer Zertifikate mit welchen Templates erstellen darf, welche Zertifikatsarten und wie viele Zertifikate erstellt, usw.) 3. Die Registrierungsstelle kann in dem eigenen Dashboard jederzeit sehen, welche Zertifikate von wem erstellt wurden, und die über seine Registrierungsstelle erstellten Zertifikate managen.

Zertifikat verteilen: Zunächst wird über eine RA-Stelle im Server geregelt, wie der Prozess der Beantragung für welchen Zertifikatstyp aussieht und welche Zertifikatstemplates in der RA-Stelle genutzt werden müssen. Auch können z.B. Kontingente hinterlegt werden und vieles mehr. Option 1: Die RA-Stelle legt das Zertifikat an. Dabei können nötige Daten aus einem CSR (TLS) oder z.B. bei Benutzerszenarien wie S/MIME oder Signaturzertifikaten auch aus einem AD oder der händischen Eingabe kommen. Die RA-Stelle kann dann Zertifikate oder den ganzen PKCS#12 Container (also inklusive Zertifikat und privatem Schlüssel) herunterladen. Option 2: Die RA-Stelle erstellt wieder das Zertifikat (siehe Option 1), doch diesmal werden das Zertifikat und die PKCS#12 automatisch an den Benutzer per E-Mail geschickt. Der Nutzer erhält das Passwort für die PKCS#12 z.B. per SMS oder per Brief. Option 3: Der Benutzer (aus dem Active Directory oder registrierte und im IDM verwaltete Benutzer) authentifiziert sich an einer Website, wo er eine Zertifikatantrag stellen kann. Dort wählt er dann aus den für ihn freigeschalteten Möglichkeiten aus und kann dann dort direkt sein Zertifikat herunterladen. Ebenso kann er sein Passwort entsprechend einer durch den Betreiber vorgegebenen Regel festlegen. Externe Vertrauensdienste und Trustcenter: Anbindung und genaue Übersicht, was und wieviel von wem verbraucht wurde (Übersicht entstandener Aufwände). TLS-Zertifikate: Erstellen Sie interne TLS-Zertifikate mit der SecPKI eigenen CA oder indem Sie z.B. den Microsoft Certificate Manager anbinden. Alternativ können Sie auch Zertifikate über ein Trustcenter erstellen. Hierfür kann im Server ein Zertifikatsprofil angelegt werden oder ein CSR hochgeladen werden, so dass darüber direkt ein Zertifikat bei dem Trustcenter erstellt wird. Betrieb: Inhouse oder Managed Cloud Sie können wie immer bei unseren Lösungen selber entscheiden, ob Sie den Server als Inhouse-Lösung oder als Managed-Cloud-Lösung kaufen möchten. Einige Informationen dazu finden Sie auf der folgenden Webseite: Inhouse oder Managed Cloud Benutzer- und Berechtigungsvergabe: Der Server hat ein eigenes internes IDM oder kann über LDAP, SAML oder OIDC z.B. an ein Active Directory, Azure AD oder andere IDPs angebunden werden. Auch können so Gruppen und somit Rollen und Rechte aus externen Systemen an das interne Zertifikatsmanagement übergeben werden. Hierüber kann dann im Server geregelt werden, welche Gruppen z.B. Registrierungsstellen (RA-Stellen) werden und somit u.a. festlegen können, welche anderen Benutzer oder Benutzergruppen und welche Zertifikatsarten wie TLS-, Signatur- oder E-Mail -Zertifikate erstellt werden dürfen. Ebenso kann definiert werden, welche genauen Anforderungen es an diese Zertifikate gibt (z.B. welche Algorithmen eingesetzt werden dürfen, welche Schlüssellänge genutzt werden muss, welche Werte ins Zertifikat müssen, u.v.m.). Außerdem kann genau gesteuert werden, wie der Prozess der Beantragung und Verteilung der Zertifikate aussieht. So kann z.B. für die Beantragung eine 4-Augen-Freigabe festgelegt werden oder aber konfiguriert werden, dass eine einfache Authentifizierung z.B. über das Unternehmens-Login ausreicht. Zertifikatsverwaltung / Verteilung und Lifecycle: Ein wichtiger Vorteil unserer Lösung ist, dass unsere Kunden mit dem SecPKI Server wirklich durch alle „Lebenszyklen“ eines Zertifikats begleitet werden. In vielen Fällen ermöglicht Ihnen unser Server, dass Ihre erstellten oder beschafften Zertifikate direkt im oder über den Server auch genutzt werden können. Self-Service: Zertifikate können direkt über Self-Service-Webseiten von den Benutzern beantragt und heruntergeladen werden. Hierbei kann festgelegt werden, wie die Benutzer Zugriff erhalten, z.B. nur nach Zwei-Faktor-Authentifizierung (SecSign ID, FIDO, TOTP,SMS OTP) oder einfach nur mit einem Download-Link. Sicheres zentrales Verwalten und Speichern: Auch können spezielle Zertifikate wie z.B. S/MIME, also E-Mail-Zertifikate, oder Personen-Signaturzertifikate direkt im Server gespeichert werden. Der Vorteil hierbei ist, dass die Benutzer keinerlei Kontakt zu den Zertifikaten haben und die Zertifikate nicht verteilt werden müssen. Bei E-Mail-Zertifikaten fungiert der SecPKI Server dann als SMTP Mail Proxy. Bei Signaturzertifikaten fungiert SecPKI dann als Signaturportal. SMTP Mail Proxy: Der Server kann automatisiert alle E-Mails von den Benutzern, die ein Zertifikat haben, automatisch beim Verlassen des Unternehmensservers signieren. Auch kann er natürlich eingehende Signaturen prüfen. Darüberhinaus gibt es auch die Möglichkeit, mit Siegeln z.B. automatisiert E-Mail-Anhänge wie PDF-Dateien zu siegeln. Hierfür können im Server spezielle Regeln definiert werden, die dann darüber entscheiden, welche E-Mail-Anhänge gesiegelt oder signiert werden sollen und welche nicht. Signaturportal: Das Signaturportal verwaltet nicht nur die Zertifikate, es stellt Ihnen eine komplette Webseite bereit, wo Ihre Benutzer Dateien hochladen und dann signieren können, und zwar mit dem Zertifikat, das automatisch beim Login für sie erstellt wurde und durch den Server gesichert und verwaltet wird. Auch können Workflows erstellt werden und mit weiteren Signaturniveaus signiert werden. Ein SecPKI Server bietet Ihnen über die entsprechende Lizenzierung zahlreiche Services, die Sie mit zunehmender Digitalisierung brauchen werden. Alles wurde dabei von uns persönlich entwickelt, ohne dabei auf unnötige und gefährliche Fremdbibliotheken zu setzen und damit abhängig von verzichtbaren Update-Verzögerungen und Nebeneffekten zu sein. Nutzen Sie Ihren Zertifikatsmanagement-Server auch gleich als Signaturportal, Mail Gateway oder für die automatisierte Massensignatur / Batchsignatur verlinken.Zertifikatsmanagementsystem (ZMS) –

Verlieren Sie nicht Ihren Schlüssel!Funktionalitäten unseres Zertifikatsmanagements

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Weitere Keyfacts

Weitere Funktionen des Zertifikatsmanagements:

von Benutzerzertifikaten aufbauen. Er kann aber ebenso an externe Vertrauensdienste (Trustcenter) angebunden werden, um auch Zertifikate mit einer Außenwirkung erstellen zu können

Beispielszenarien zur Verdeutlichung, wie die einzelnen Prozesse z.B. in Kundenszenarien aussehen

Dafür, wie der Endbenutzer nun ein Zertifikat beantragt, gibt es mehrere Wege. Hier stellen wir nur die populärsten Varianten vor, die auch im Customizing genau auf Ihre Wünsche hin angepasst werden können.

In diesem Self-Service kann der Benutzer auch sehen, welche Zertifikate er schon beantragt hat, und wie lange diese gültig sind, u.v.m. Die RA-Stelle hat dabei stets die volle Kontrolle über diese Themen.Details:

Themen wie z.B. Auflaufdatum eines Zertifikats, automatische Verlängerung, Sperrung eines Zertifikats oder aber auch Statistiken darüber, wie viele Zertifikate von wem wann und wie erstellt oder bestellt wurden, sind alle Teil der Lösung. Das wirklich Besondere ist aber, dass z.B. fortgeschrittene Signaturzertifikate direkt über die Lösung benutzt werden können, oder aber dass S/MIME-Zertifikate gar nicht erst den Server verlassen müssen, sondern der Server direkt auch als Mail Gateway fungieren kann.

Beispiel: Nur wenn der Betreff oder die Datei das Wort Rechnung enthält, oder nur bei Mails, die von bestimmten Absendern stammen, greift die Regel. Hier gibt es zahlreiche Möglichkeiten.

Weitere Informationen dazu finden Sie hier: Signaturportal SecPKI: Ihr modularer Alleskönner auf dem Weg in die sichere Digitalisierung:

SecCommerce

Menü

Elektronische Signaturen

- Das Signatur Portal

- Signaturformen

- Signatur-Tools für Endanwender

- FAQ (SecSigner)

- Signaturen in Webanwendungen

- Ersetzendes Scannen und Signieren (E-Akten)

- Elektronischer Posteingang

- Mehrfachsignaturen im Workflow

- Massen-/Einzelsignaturen serverseitig prüfen & erstellen

- Langzeitarchivierung mittels Hashbäumen

- Fernsignatur ohne Signaturkarte

- Elektronisches Siegel

- Elektronische Siegel – Szenarien und Varianten

- Vier-Augen-Workflow

Authentifizierung

Verschlüsselung

Zertifikatsmanagementsystem

PDF Formulare und Informationen einholen

Höchste Sicherheit und dabei verblüffend bequem

Client Software

SecSigner

Elektronische Signaturen erzeugen

SecCardAdmin

Verwaltung von Signaturkarten

Signatur Workflows

Signaturportal

Komplexe Signaturworkflows mit allen Signaturniveaus

SecArchive

Ersetzdendes Scannen

SecPKI Server

Zentraler Server verschiedener Dienste

SecVerification Server

Signaturprüfung & Entschlüsselung

SecSigner Server

Verschlüsselung & Signaturerstellung

Zwei Faktor Authentifizierung

SecRouter

Sichert den Zugriff auf Webseiten ab

SecAuthenticator

Nutzeridentifizierung

SecSignID

Zwei Faktor Identifizierung

SecSignID Server

SecSignID Inhouse-Lösung

Dateisicherung & Austausch

SecSign Portal Server

Nachrichten- und Dokumentenaustausch