SecSign ID:

Ihre Lösung für eine sichere Benutzerauthentifizierung oder das komplette

Identity and Access Management. Nutzen Sie extrem komfortable, aber gleichzeitig

höchsten Sicherheits-Industriestandards für ihre Benutzerauthentifizierung in all Ihren Diensten

Was ist FIDO und WebAuthn?

FIDO2 ist eine Menge von Spezifikationen für ein sicheres passwortloses Authentifizierungsprotokoll für das Web der von der FIDO Alliance und dem World Wide Web Consortium (W3C) entwickelt wurde. Es besteht hauptsächlich aus dem WebAuthn-Standard für den Server- und Browserteil der Authentifizierung und dem „Client to Authenticator Protocol“ (CTAP) zur Nutzung der Authentifikatoren (z. B. USB-Sicherheitssticks wie dem YubiKey oder Smartphones).

In der Praxis registriert der Benutzer einen oder mehrere FIDO-Authentifikatoren bei einem Webdienst und kann diese dann beispielsweise zum Authentifizieren und Bestätigen eines Logins verwenden. Beim Besuch des gesicherten Webdienstes fordert der Browser den Benutzer auf, den FIDO-Authentifikator mit dem Gerät zu verbinden und eine Taste zu drücken, um sich zu registrieren/anzumelden. Oder der Browser nutzt den integrierten Plattform-Authentifikator, indem er nach einem Fingerabdruck fragt oder die Gesichtserkennungsfunktion des Smartphones oder Computers nutzt. Per Knopfdruck wird der Benutzer dann authentifiziert.

Key Features

Wenn der Admin ihres Servers es erlaubt hat, ist es als Benutzer möglich, seine aktivierten FIDO Geräte eigenständig zu verwalten.

Verwalten Sie ihre Benutzer direkt im SecSign ID IDM/ IAM oder binden Sie bestehende Benutzerverzeichnis Dienste, wie bspw Active Directory, LDAP usw. an

Es kann über Gruppen gesteuert werden, welche Benutzer FIDO nutzen

Der Admin kann kontrollieren, was für eine Art FIDO Token genutzt wird bspw. um Plattform Authentifikatoren oder schwache Tokens zu verbieten, um bspw. besonders hohen Auditierungen gerecht zu werden

Man kann eine sichere und komfortable zwei Stufen Authentifizierung realisieren, wo bspw. das bestehenden Passwort und Benutzername als erste Login-Eingabe dient und dann der FIDO 2FA schritt, kommt.

Der Benutzer kann im Selfservice sehen, welche Token er aktiviert hat

Man kann zu seiner gewählten 2FA/MFA Methode auch eine Fallback 2FA/MFA Methode aktivieren

Man kann über den Server auch bestimmte Token, welche bspw ein veraltetes Verfahren nutzen, sperren

Fügen Sie, wenn es der Admin ihres Servers es erlaubt hat, mehren FIDO-Geräte zu ihrem Account hinzu, um sich auch vor dem Verlust eines Tokens zu schützen.

Man kann im SecSign ID Server mehrere 2FA Methoden wie Mail OTP, SMS OTP, TOTP Apps und Token, SecSign ID Mobile und Desktop Apps und FIDO nutzen

Über IP Whitelists kann man im Server steuern, dass bspw. Benutzer, die aus dem Firmennetzwerk kommen, keine 2FA machen müssen

Sie haben die Wahl, ob Sie unsere Cloud nutzen oder die Lösung selber On Premise betreiben

Benennen Sie beim Onboarding ihre Token

Security Keys und Plattform-Authentifikatoren

Hardware Tokens mit dem Smartphone nutzen (NFC / Lightning / USB)

Hardware Tokens mit dem Computer nutzen (USB und NFC)

Hardware Token mit und ohne Biometrie nutzen

Nutze dein Gerät bspw. ein iPhone, Macbook, Windows Hello PC oder Android Phone als FIDO Token ohne zusätzliche App oder Hardware (Plattform Authentifikatoren)

Es gibt zwei verschiedene Arten von FIDO-Authentifikatoren um sich selbst gegenüber einer Webseite zu authentifizieren: Hardware Tokens (auch als Security Keys bekannt) und Plattform-Authentifikatoren.

Hardware-FIDO-Authentifikatoren wie der Yubikey Sicherheitsstick benutzen Anschlüsse wie USB, BT oder NFC. Es gibt auch Hardware Tokens die den Lightning Anschluss vom iPhone benutzen. Die meisten Sticks haben einen Button um die Authentifizierung zu bestätigen. Manche unterstützen auch Biometrie wie einen Fingerabdruck. Ein paar haben sogar eine Anzeige um Informationen über die Webseite anzuzeigen, auf der man sich anmelden möchte.

Wenn Sie einen Hardware-Authentifikator verwenden, können Sie ihn mit jedem Gerät verwenden, um sich bei einer Website anzumelden. Sie stecken es einfach in den USB-Anschluss oder halten es an den NFC-Leser Ihres Computers oder Smartphones.

Plattform-Authentifikatoren sind an ein bestimmtes Gerät gebunden und das Betriebssystem verwaltet die Authentifizierung. Sie sind in das Betriebssystem Ihres Geräts integriert und verwenden den integrierten TPM-Chip ihres Computers oder Smartphone. Die Plattform-Authentifikatoren sind auf allen aktuellen wichtigen Plattformen wie iOS, iPadOS, Android, Windows und macOS verfügbar. Sie können diese nicht verwenden, um sich auf einem anderen Gerät anzumelden. Sie funktionieren auch oft nur in einem bestimmten Browser. Unter macOS können Sie TouchID beispielsweise nur im Safari-Browser oder im Chrome-Browser als Plattform-Authentifikator verwenden, nicht jedoch in Firefox. Auch wenn Sie sich mit Safari registriert haben, können Sie sich nicht mit Chrome anmelden und umgekehrt.

Hardware-Authentifikatoren werden in allen gängigen Browsern auf allen Plattformen unterstützt. Sie sind also flexibler, aber Sie können sie auch kombinieren und mehr als einen FIDO-Authentifikator verwenden, um ein Login für einen Webdienst zu authentifizieren. Zum Beispiel können Sie den Plattform-Authentifikator in Ihrem iPhone verwenden, um sich nur mit FaceID zu authentifizieren, während Sie gleichzeitig einen Yubikey haben, um sich zu authentifizieren, wenn Sie sich auf Ihrem Computer befinden, oder sich damit auf einem Gerät anmelden, das Sie nicht besitzen.

Passkeys von Apple, Google und Microsoft

Mit den neusten Updates der Betriebssystem von Apple, Google und Microsoft unterstützen die Plattform-Authentifikatoren nun auch die Benutzung auf einem anderen Gerät durch die Synchonisierung der Geräte in der Cloud und der Benutzung von QR-Codes um sie auch auf einem anderen Gerät zur Anmeldung zu nutzen. Hier durch kann ein Benutzer zum Beispiel ein iPhone benutzen um eine Web-Session unter Microsoft Windows zu authentifizieren. In diesem Fall erzeugt das iPhone eine sichere Verbindung zum Windows-Rechner um die Authentifizierung durchzuführen. Diese Technologie wird Passkeys genannt und ist eine Erweiterung des FIDO-Standards. Es funktioniert auf Apples iOS, iPadOS und macOS, sowie auf Googles Android und ChromeOS und auf Microsoft Windows.

Unterstützte Plattformen

Hardware-Authentifikatoren werden auf allen aktuellen Versionen von Windows, macOS, Linux, iOS, iPadOS und Android unterstützt. Alle gängigen Browser auf diesen Plattformen unterstützen sie.

Plattform-Authentifikatoren sind auch auf allen aktuellen Plattformen verfügbar, erfordern jedoch ein Trusted Platform Module (TPM). Die neuesten iPhones, iPads und Android-Smartphones unterstützen dies bereits. Für macOS benötigen Sie eine aktuelle Version, um es mit Touch ID zu verwenden, und unter Windows 10 funktioniert es nur mit unterstützten Computern.

Technischer Hintergrund von FIDO

FIDO verwendet Public-Key-Kryptographie, um die Authentifizierung genau wie die SecSign-ID zu sichern. Bei der Registrierung eines FIDO-Authentifikators fordert der Browser das Gerät auf, ein Schlüsselpaar zu generieren. Der öffentliche Schlüssel wird zusammen mit einigen Metadaten über den Authentifikator an den Server gesendet. Dies ist alles digital signiert, sodass es nicht manipuliert werden kann. Der Server speichert den öffentlichen Schlüssel und verifiziert kryptografisch, dass das FIDO-Gerät den entsprechenden privaten Schlüssel besitzt, indem er einen Challenge-Response-Austausch durchführt. Dies geschieht alles im Hintergrund und der Benutzer muss nur eine Taste auf dem Gerät drücken, um die Registrierung zu bestätigen.

Bei der Authentifizierung des Benutzers ist die Vorgehensweise ähnlich. Der Benutzer startet die Anmeldung auf einer Website. Der Server führt eine Challenge-Response-Authentifizierung mit dem FIDO-Gerät durch, um die Identität des Benutzers zu bestätigen. Der Benutzer muss dies auf dem Authentikator bestätigen, indem er z.B. eine Taste drückt. Der Server prüft das Ergebnis kryptografisch und meldet den Nutzer beim Webservice an.

Schutz gegen Phishing

Alle registrierten Authentifikatoren sind an den Hostnamen gebunden, auf dem sie verwendet werden. Wenn Sie also die Zugriffs-URL ändern, werden alle registrierten Authentifikatoren für den Dienst ungültig. In diesem Fall muss der Benutzer den Authenticator erneut registrieren. Dies ist auch einer der Vorteile des FIDO-Protokolls, da es Phishing-resistent ist, da sich der Benutzer nicht auf einer falschen Website anmelden kann. Der Browser und das FIDO-Gerät prüfen die Website-Domain für den Benutzer und lassen nur dann eine Anmeldung zu, wenn sie passt.

FIDO in ihrem SecSign ID Server

Sie können Ihre FIDO-Authentifikatoren mit all unseren SecSign-Produkten verwenden. Beispielsweise unterstützen unsere Atlassian-Plugins FIDO-Geräte als Authentifizierungsmethode. Sie können es mit Confluence, Jira oder Crowd als Standard- oder als Backup-Methode für die Anmeldung verwenden.

Es ist auch möglich FIDO mit Ihrem On-Premise-Server zu verwenden, um es in Ihren eigenen Anwendungen und Diensten zu nutzen. Wenn Sie den SecSign ID Server als Identitätsmanagement-Server verwenden, können Sie FIDO als Authentifizierungsmethode in all Ihren Authentifizierungsabläufen verwenden. Verwenden Sie es als Ihre primäre Authentifizierungsmethode oder in Kombination mit der mobilen SecSign ID-App oder einer anderen unterstützten Authentifizierungsmethode (TOTP, SMS-OTP, E-Mail-OTP, …) in Ihrem Dienst. Die Authentifizierungsmethoden können global eingestellt oder über Benutzergruppen konfiguriert werden. Die Benutzergruppen können vom SecSign ID Server oder von Ihrem Active Directory verwaltet werden.

FIDO kann in Ihre bestehenden SAML- oder OAuth-Flows integriert werden oder Sie können einfach die REST-API in Ihrem Custom-Backend verwenden, um es zu unterstützen. Das Onboarding und die Authentifizierung können durch Umleitung zum SecSign ID-Server erfolgen, sodass Ihr eigener Dienst keine Details über die Authentifizierung wissen muss, oder indem Sie sie in die eigene Anwendung aufnehmen, um sie tief in Ihren bestehenden Ablauf zu integrieren.

Integrated-Flow

Wenn Sie den integrierten FIDO-Flow in Ihrem eigenen Webservice verwenden, müssen Sie mit der REST-API des SecSign ID Servers kommunizieren. Sie müssen auch Javascript-Code in Ihre Webanwendung einfügen, um das FIDO-Onboarding und die Authentifizierung im Browser auszulösen. Der Browser kommuniziert dann beispielsweise über USB oder BT mit dem FIDO-Authentifikatorgerät. Ihre Webanwendung leitet lediglich die Daten, die sie vom Browser erhält, an den SecSign ID-Server weiter. Am Ende bekommt die Webanwendung nur noch eine Antwort vom SecSign ID Server, ob die Authentifizierung erfolgreich war.

Redirect-Flow

Wenn Sie den Redirect-Flow in SAML, OAuth oder Open ID Connect verwenden, führt Ihre Webanwendung nur eine Browserumleitung zum SecSign ID-Server durch. Der SecSign ID-Server liefert dann den gesamten Javascript-Code aus und interagiert mit dem FIDO-Authentifikator und leitet am Ende der Authentifizierung einfach zurück zu Ihrem Webdienst. In ihren Custom Webservice sind keine Änderungen notwendig. Wenn Sie bereits einen SAML, OAuth oder Open ID Connect Flow mit dem SecSign ID Server nutzen, dann können Sie FIDO einfach im Admin-Bereich vom SecSign ID Server als Authentifizierungsmethode aktivieren.

Drei Wege FIDO in Ihre Infrastruktur zu integrieren

1. Nutzen Sie Standards wie SAML, OAuth oder OpenID Connect

Verbinden Sie den SecSign-ID-Server über SAML, OAuth oder OpenID Connect mit Ihren eigenen Diensten oder externen Cloud-Diensten die Sie nutzen. Sie können die Dienste entsprechend Ihren Policies absichern und für Ihre Benutzer festlegen wann sie welche Authentifizierungsmethode nutzen müssen. Der SecSign-ID-Server kann in disem Kontext natürlich auch Single-Sign-On (SSO) über unterschiedliche Dienste gewährleisten. Sie können den SecSign-ID-Server dann als reinen MFA/2FA-Authentifizierungsserver betreiben oder als komplette Identity Mangement (IDM) Lösung.

Der Vorteil der Nutzung dieser Standards ist, dass Sie sich nicht im die spezifischen Implementierungsdetails der FIDO-Authentifizierung kümmern müssen (und auch nicht die der anderen unterstützten Authentifizierungsmethoden). Die ganze Logik für den Authentifizierungsablauf, für Szenarien wie den Verlust des zweiten Faktors, das Onboarding, die Auswahl der verschiedenen Authentifizierungsmethoden usw. liefert Ihnen alles eine Webseite die vom SecSign-ID-Servers kommt. Und all diese Webseiten können auch in Ihrem Corporate Design angepasst werden.

In diesem Kontext binden die meisten unser Kunden auch ein bestehendes Active Directory an den Server an um auch die Passwort-Authentifizierung über unseren Server laufen zu lassen. Dieser Weg ist besonders dann empfohlen, wenn Sie mehrere Dienste mit der 2FA absichern möchten oder Ihre verschiedenen Identitätsquellen, wie mehrere Active Directories, zusammenführen wollen.

2. Nutzen Sie die REST-API

Sie integrieren die FIDO-Authentifizierung direkt über unsere REST API. Wir helfen Ihnen gerne unsere REST-API in Ihrem Backend zu nutzen und geben Ihnen Beispiele für den JavaScript-Code der im Frontend benötigt wird. Hierbei wird kein Wissen über Kryptographie oder genaue Details über FIDO benötigt. Sie müssen grundsätzlich nur ein paar Aufrufe der WebAuthn-JavaScript-API in Ihrem Webservice machen und die Ergebnisse an die SecSign-ID-REST-API weiterleiten.

Der Vorteil von diesem Weg ist, dass Sie sich nicht mit Protokollen wie SAML oder OAuth beschäftigen müssen und dass Sie eine tiefe Integration in Ihren Webservice bekommen ohne irgendwelche Browser-Weiterleitungen.

3. Nutzen Sie unsere existierenden Plugins

Oder Sie binden FIDO über unsere bestehenden Plugins in Ihre Dienste ein. Beispielsweise haben wir Plugins für die meisten Atlassian-Dienste wie z.B. Jira, Confluence und Crowd, die schon direkt FIDO unterstützen.

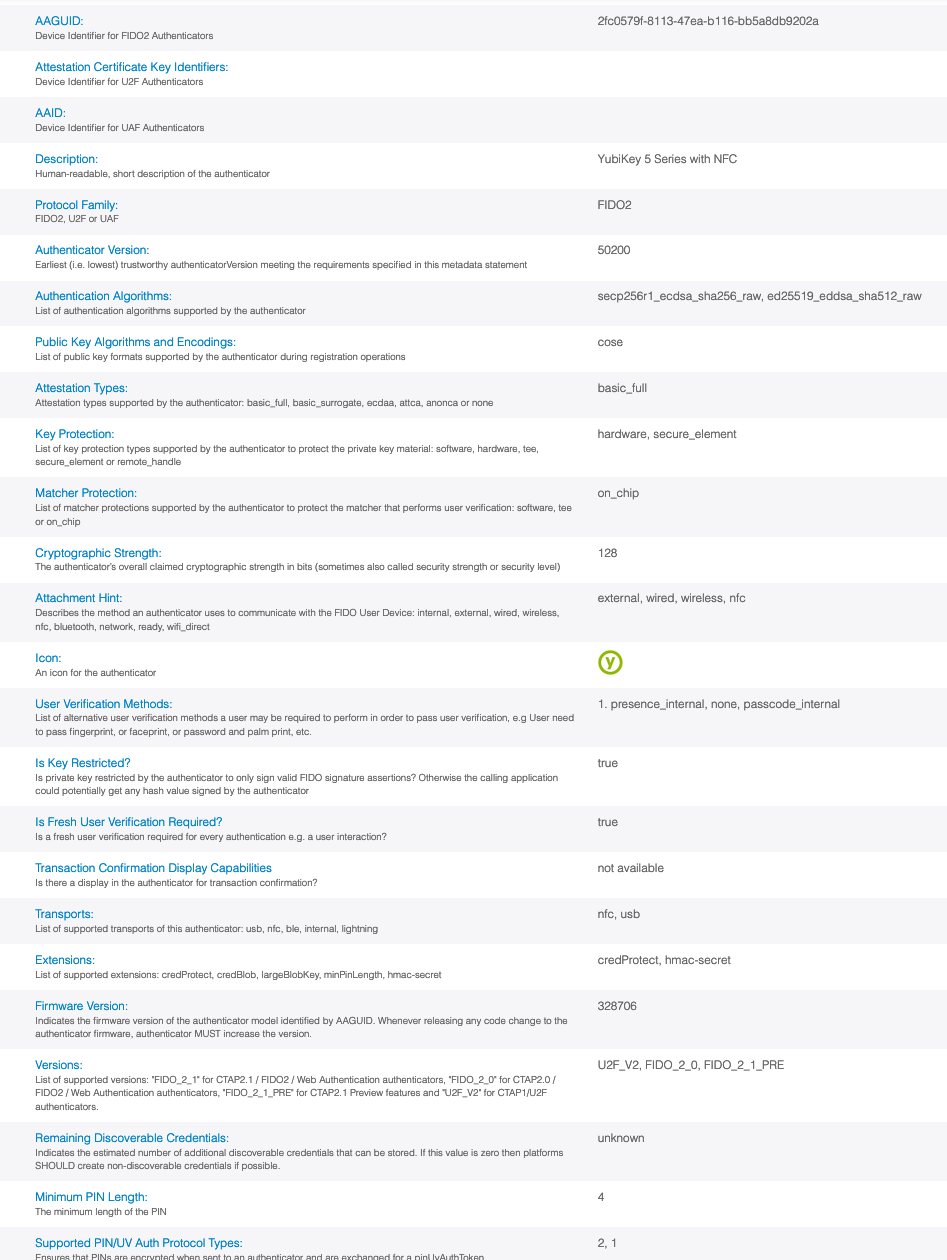

FIDO-Geräte Metadaten in SecSign

Im Dashboard des SecSign ID-Servers können sich der Benutzer und der Admin über die registrierten FIDO-Authentifikatoren informieren. Dazu gehören der Hersteller- und Produktname sowie ein vom Benutzer selbstgewählter Spitzname zur Unterscheidung der Authentifikatoren.

Der SecSign ID-Server prüft und validiert auch die Metadaten der FIDO-Authentifikatoren. Sie können Informationen über den verwendeten Authentifikator erhalten und auch bestimmte Sicherheitsstufen verlangen oder nur einige FIDO-Geräte zulassen, denen Sie vertrauen. Die Metadaten enthalten Informationen über die Fähigkeiten des Authentifikators, ob dieser zertifiziert ist, bekannte Sicherheitslücken und detaillierte Informationen über die Sicherheitseigenschaften des Geräts. Alle diese Daten können verwendet werden, um Richtlinien zu definieren, um einige FIDO-Authentifikatoren zuzulassen oder zu verbieten, beispielsweise um bestimmte Sicherheitseigenschaften für Authentifikatoren zu verlangen, die im Administratorkonto verwendet werden, oder um nur ein bestimmtes Produkt zuzulassen, das vom Unternehmen auf die Whitelist gesetzt wurde.

Beispiel für einen Authentifizierungsablauf aus der Benutzerperspektive

Der Benutzer möchte Ihr benutzerdefiniertes Webportal verwenden. Im integrierten Flow wird der Benutzer zur Eingabe des Benutzernamens (in diesem Fall eine E-Mail-Adresse) aufgefordert. Im Redirect-Flow leitet die Webanwendung den Benutzer zum SecSign ID-Server weiter, wo er nach seinem Benutzernamen gefragt wird. Falls sich der Benutzer bereits authentifiziert hat, erfolgt die Anmeldung beim Single-Sign-On (SSO) automatisch ohne Benutzerinteraktion. Wenn sich der Benutzer zuvor authentifiziert hat, kann das Benutzername-Feld natürlich bereits ausgefüllt werden.

Der Benutzer wird nun nach dem Passwort gefragt, wenn die Zwei-Schritt-Authentifizierung (2SA) aktiviert ist. Dies ist optional und kann auch übersprungen werden, wenn der Admin es im SecSign ID Server konfiguriert.

SecSign ID-Server prüft nun, ob eine Zwei-Faktor-Authentifizierung (2FA) erforderlich ist und ob der Benutzer den zweiten Faktor bereits aktiviert hat. Sie könnten 2FA auch nur verlangen, wenn der Benutzer beispielsweise von einem unbekannten Browser oder einer unbekannten IP kommt. Der Server prüft auch, welche Authentifizierungsmethoden für den Benutzer zulässig ist, z.B. FIDO oder die mobile SecSign-App.

Wenn der Benutzer mehr als eine Authentifizierungsmethode verwenden darf, kann er auswählen, welche verwendet werden soll. Dies geschieht, indem geprüft wird, welcher Benutzergruppe der Benutzer im SecSign ID Server oder einem angeschlossenen Active Directory zugeordnet ist.

Wenn er „USB-Sicherheitsschlüssel“ auswählt, wird er vom Browser aufgefordert, ihn mit dem Computer zu verbinden und die Taste darauf zu drücken. Wenn er „dieses Gerät“ auswählt, muss er die Authentifizierung mit Biometrie oder der PIN des Geräts bestätigen.

Sobald er auf dem FIDO-Gerät bestätigt hat, ist die Registrierung oder Authentifizierung abgeschlossen. Der SecSign ID-Server leitet den Benutzer nun zurück zum benutzerdefinierten Webdienst, der den Benutzer anmeldet.

Falls der integrierte Flow verwendet wird, meldet der Webdienst den Benutzer direkt an.

In diesem Ablauf kann der Administrator des SecSign ID-Servers auch konfigurieren, ob er beispielsweise nur Hardware-FIDO-Token zulassen möchte oder eine andere Sicherheitsrichtlinie, wie z. B. die Anforderung eines FIDO-zertifizierten Authentifikators mit einer bestimmten Sicherheitsstufe.

Skalierbarkeit des FIDO Rollouts mit dem SecSign ID Server

Der Rollout von FIDO-Authentifizierung in Ihrer existierenden Infrastruktur kann komplex und arbeitsaufwändig wirken. Aber der SecSign ID Server hat viele Features die viele der zeitaufwändigen Aufgaben unnötig machen.

Enrollment Webseite

Der SecSign ID Server liefert spezielle Enrollment/Onboarding/Management Webseiten für FIDO aus, so dass Sie sich nicht um die Aktivierung, das Management und die Benutzung der FIDO-Tokens kümmern müssen. Dies ist alles mitgeliefert, so dass Sie für diese Aufgaben nichts selber implementieren müssen oder die Aufgaben von Hand ausführen müssen. Es gibt aber auch REST-APIs für diese Aufgaben, so dass Sie dies auch alles in Ihren Webservice integrieren können falls gewünscht.

FIDO ist nicht gleich Hardware-Tokens

Wenn Sie an FIDO denken, dann denken Sie vielleicht an Hardware-Tokens wie den Yubikey. Aber alle Ihre Smartphones, Laptops und Desktopcomputer haben auch einen FIDO-Client integriert. Dies nennt man einen Plattform-Authentifikator. Es ist also keine extra Hardware notwendig und Sie können Hardware-Tokens und Plattform-Authentifikatoren auch beliebig kombinieren. Zum Beispiel können die Nutzer einen integrierten FIDO-Plattform-Authentifikator auf ihrem Arbeitsrechner nutzen und zusätzlich einen Security Stick wenn sie nicht im Büro sind. Der SecSign ID Server erlaubt es Ihnen auch festzulegen, wer welches FIDO-Gerät nutzen darf. Sie können zum Beispiel bei einem Administrator eine stärkere Authentifizierung verlangen als bei einem normalen Nutzer.

Kombinieren Sie FIDO mit anderen Authentifizierungsmethoden

Sie können nicht nur mehr als ein FIDO-Gerät für die Authentifizierung nutzen. Sie können FIDO mit allen anderen vom SecSign ID Server unterstützten Authentifizierungsmethoden nutzen. Zum Beispiel könnte ein Nutzer einen FIDO-Plattform-Authentifikator im Büro nutzen und die SecSign ID Mobile-App von Zuhause. Oder Sie könnten in bestimmten Fällen mehrere Authentifizierungsmethoden erfordern, wie z.B. einen zusätzlichen SMS-OTP wenn die IP-Adresse vom Benutzer unbekannt ist. All dies kann komfortabel im SecSign ID Server per Benutzergruppen konfiguriert werden.

Self-Service für verlorene Geräte etc.

Der SecSign ID Server liefert Self-Services für alle wichtigen Aufgaben mit wie z.B. das Hinzufügen von neuen Geräten, das Entfernen von alten Geräten, das Handling bei verlorenen Geräten, das Ändern der Authentifizierungsmethoden, etc. All dies kann von den Benutzern selber erledigt werden und muss nicht zeitaufwändig vom Admin per Hand erledigt werden.

Backup für verlorene FIDO Geräte

Wenn Ihre Benutzer ein FIDO-Gerät verwenden, um sich bei Ihrem Dienst zu authentifizieren, müssen Sie auch die Fälle behandeln, in denen sie das Gerät verlieren. Eine Möglichkeit besteht darin, sich immer mit einem zweiten FIDO-Authentifikator zu registrieren. Benutzer können beispielsweise einen FIDO-Sicherheitsstick wie den Yubikey verwenden und auch einen FIDO-Plattform-Authentifikator als zweites Gerät wie ihr Smartphone oder ihren Laptop registrieren. Auf diese Weise können sie sich immer noch anmelden, wenn sie eines davon verlieren.

Eine andere Möglichkeit besteht darin, die mobile SecSign ID-App als Backup oder alternative Authentifizierungsmethode zu verwenden.

Es gibt noch weitere Vorteile der SecSign ID Mobile App:

- Sie können sich damit auf jedem Gerät anmelden und nicht nur auf demselben (im Gegensatz zu einem FIDO-Plattform-Authentifikator)

- Sie müssen auch kein USB, Bluetooth oder NFC auf dem Gerät haben, auf dem Sie sich anmelden möchten (im Gegensatz zu einem FIDO-Sicherheitsstick)

- Die SecSign ID ist nicht auf die Webauthentifizierung beschränkt, sondern kann auch für alle anderen Authentifizierungsszenarien verwendet werden

- Die SecSign ID hat ein einfaches und sicheres Wiederherstellungsverfahren, wenn der Benutzer das Smartphone verliert, ohne ein zweites Gerät zu verwenden – nur ein Backup-Code und eine E-Mail-Adresse.

- Und wenn Sie sich auf Ihrem Smartphone authentifizieren, kann das Gerät, auf dem Sie sich anmelden, jedes Betriebssystem oder jeden Browser verwenden (sogar ältere oder das Smartphone, auf dem die SecSign ID-App ausgeführt wird)

Wenn Sie weitere Informationen benötigen, kontaktieren Sie uns bitte.