Fortgeschrittene Signatur

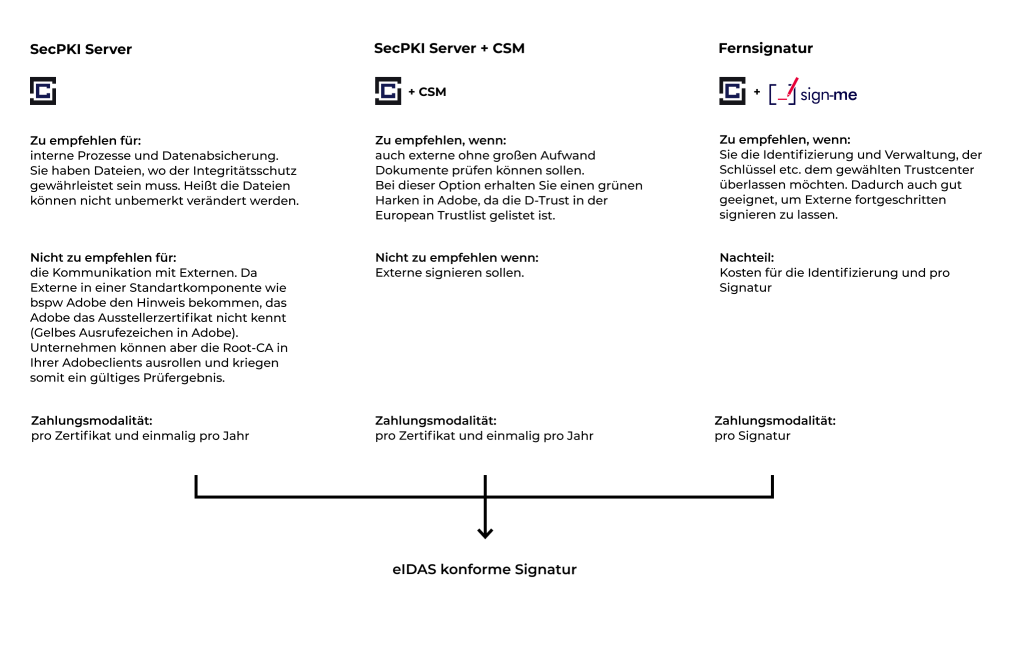

Für die fortgeschrittene Signatur gibt es mehrere Varianten:

Im folgende möchte ich Ihnen nochmal erklären welche Wege es gibt. Hier eine weitere Zusammenfassung. Die 2FA kann in Kombination mit den Lösungen erfolgen. Kryptografisch wird bei allen Verfahren auf die gleiche Technik zurückgegriffen. Das heißt bei allen drei Wegen ist bspw es nicht möglich eine signierte Datei unbemerkt zu verändern (Integritätsschutz). Der wesentliche Unterschied der 3 Verfahren liegt in der Art der Identifizierung und den Kosten. Es gibt 3 Wege:

Variante 1: Komplett ohne externes Trustcenter möglich

Der SecPKI Server erstellt Zertifikate unter der eigenen Root-CA. Bei Adobe hätten Sie hier einen gelben Haken, aber die Signatur wäre trotzdem rechtskräftig und eIDAS-konform. Gut geeignet für die Absicherung interner Prozesse aber gelber Haken bei Adobe, obwohl es trotzdem eine eIDAS konforme Signatur ist.

- FeS via Zertifikat aus der internen CA des Signaturservers

- Private Schlüssel ist im Server des Kunden gespeichert.

- Level of Assurance: Identifikation durch die Organisation des Kunden.

- Identifizierung für die Zertifikatserstellung: Organisation des Kunden stellt sicheren Identifikationsprozess bspw im Rahmen des HR Prozesses und oder PostIDent oder eID-Ident (Online)

- Level des Zertifikats: Zertifikat wird automatisch bspw in Adobe als gültig und valide mit grünem Haken präsentiert

- Keine Vertrauenswürdigkeit nach extern, nur innerhalb der Organisation/IT könnten diese als vertrauenswürdig hinterlegt werden (gelbes Ausrufezeichen in Adobe, wenn die Root CA in die Adobe Clients nicht ausgerollt wird)

Variante 2: Zertifikate im SecPKI/Signatur Portal Server (Trustcenter involviert)

Wenn Sie häufig fortgeschritten signieren ist dieser Weg empfehlenswert. Der SecPKI Server erstellt Zertifikate unter der Root-CA der D-Trust. Für Sie ist hier wichtig zu wissen das der Empfänger, wenn er das Dokument bei Adobe öffnet auch einen grünen Haken sieht bei der Signaturprüfung.

- FES via Zertifikat aus dem CSM (Certificate Service Manager)

- Private Schlüssel ist im Server des Kunden gespeichert.

- Level of Assurance: Identifikation durch die Organisation des Kunden. Nur Operatoren des Kunden werden auf qualifiziertem Niveau identifizier

- Identifizierung für die Zertifikatserstellung: Organisation des Kunden stellt sicheren Identifikationsprozess bspw im Rahmen des HR Prozesses und oder PostIDent oder eID-Ident (Online)

- Level des Zertifikats: Zertifikat wird automatisch bspw in Adobe als gültig und valide mit grünem Haken präsentiert

- Vertrauenswürdig nach AATL (Adobe Approved Trust List, Stand Juni 23), Root Stores Microsoft und Google, Mozilla und Apple (Grüner Haken in Adobe)

Variante 3: Fernsignatur die Zertifikate sind im Trustcenter gespeichert (Trustcenter involviert)

Die Fernsignatur. Bei der Fernsignatur wählen Sie zunächst ein Trustcenter aus. Für die Fernsignatur wird vom Server ein Hashwert des PDF-Dokuments berechnet und dann zum Trustcenter geschickt. Das Trustcenter signiert den Hashwert mit Ihrem privaten Schlüssel und schickt ihn zurück. Dabei verlässt Ihr Dokument zu keinem Zeitpunkt Ihren Server. Nur der Hashwert wird verschickt und kommt signiert zurück. Anschließend wird dieser ins PDF integriert.

- FES via Vertrauensdienst sign-me (einfach, fortgeschritten und qualifizierte Signaturen sind möglich) SignMe hat alle nötigen Bausteine integriert bspw Identifizierung, Schutz der Zertifikate, Verwaltung der CA usw. Dieser Weg kann auch für Externe Benutzer genutzt werden. Dafür kann nicht gesteuert werden wann bspw die 2FA zum Einsatz kommt. Da das in diesem Fall das Trustcenter vorgibt.

- Privater Schlüssel ist im HSM des Trustcenters gesichert

- Level of Assurance: Identifikation auf qualifiziertem Niveau

- Identifizierung für die Zertifikatserstellung: AusweisIdent, VideoIdent, POS-Ident, eID-Ident

- Level des Zertifikats: Zertifikat wird Automatisch bspw in Adobe als Gültig und Valide mit Grünem Haken Präsentiert

- Vertrauenswürdig nach AATL (Adobe Approved Trust List, Stand Juni 2023) , Root Stores Microsoft und Google, Mozilla und Apple (Grüner Haken in Adobe)